(Texto original de 13 de mayo de 2017, sirve como referencia. Publicado en la antigua web).

A estas alturas todos estaréis bien informados acerca de la propagación masiva de un RANSOM que parece haber afectado a empresas como Telefónica, Iberdrola o Gas Natural. La propagación ha llegado a afectar a empresas en 74 países.

El presente texto os permitirá entender lo ocurrido así como tomar algunas medidas básicas para evitar o controlar la posibilidad de infección en vuestras redes o en casa. Voy a intentar explicarlo de un modo sencillo y fácil de entender, evitando utilizar conceptos técnicos.

Según parece, el inicio se produce por descarga de un programa procedente de un enlace a dropbox recibido en un correo electrónico. Este programa se ejecuta en uno de los ordenadores de la red infectando éste para, después, utilizar una vulnerabilidad conocida (quizá no era una vulnerabilidad sino una “herramienta de trabajo”).

Esta vulnerabilidad del sistema permite conectarse con un equipo remoto con Windows 7/Server 2008 y ejecutar en él el código o programas maliciosos que nos interesen con objeto de robar información, descargar archivos, hacer unas prácticas, merodear o, directamente, cifrar archivos valiosos que pueda haber en vuestros equipos y pedir un rescate por ellos.

Además, el propio ransom descargado tiene la capacidad para cifrar datos en todas las unidades compartidas en al red (carpetas, discos duros, pendrives) y cifra los archivos con extensión concreta (por ejemplo: .doc, .xsl, .png, .jpg, .sql, .pst; aquí tenéis una lista muy completa).

¿Qué ha ocurrido en este caso?

“Alguien” en la empresa recibe un correo electrónico que no parece sospechoso o, incluso, procede de un remitente conocido. Este correo incluye un texto que genera cierta confianza así como un enlace para descargar un archivo que puede estar esperando esa persona.

Al pulsar sobre el enlace, se abre una ventana de navegador con un acceso a Dropbox. La descarga del programa y su ejecución parecen no producir ningún problema en el equipo, con lo que ese “alguien” continúa trabajando sin problemas aparentes.

En ese momento, el programa malicioso inicia una serie de procedimientos:

- Busca unidades mapeadas (con acceso en el equipo), carpetas compartidas y discos duros externos o pendrives conectados a los USBs.

- Comienza a cifrar los archivos. Normalmente, empieza con la carpeta del usuario, escritorio y “mis documentos”.

- Inicia el proceso de cifrado de archivos en todas las carpetas a las que tiene acceso ese ordenador y usuario.

Puesto que en las PYMES es habitual trabajar con usuario con permisos de administrador, es probable que el acceso a archivos y carpetas compartidas sea con permisos totales.

- Aprovechando una vulnerabilidad conocida desde marzo de 2017 (MS17-010), el programa se propaga e infecta a otras máquinas de la red y conexiones existentes.

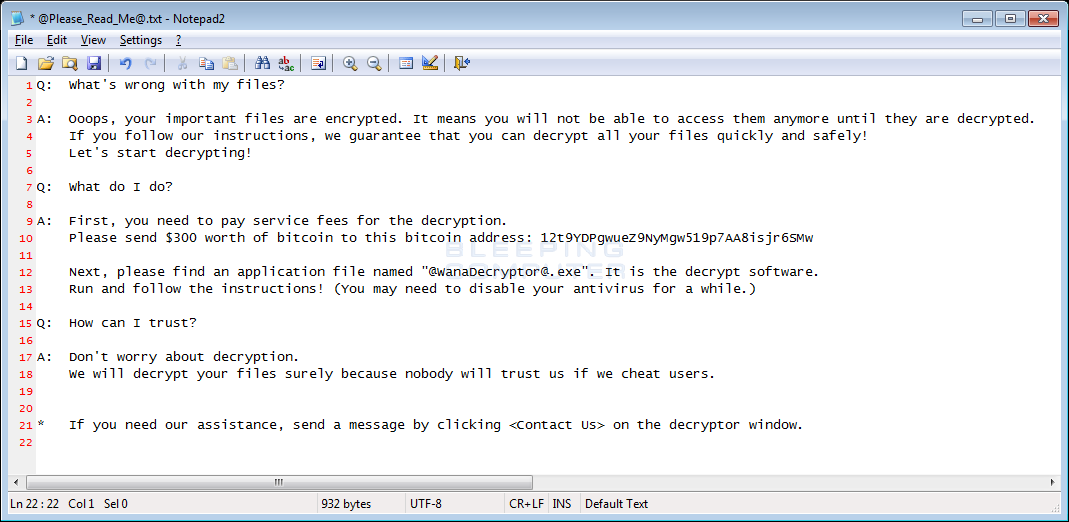

- Una vez cifrados los contenidos, el programa se encarga de mostrar al usuario una pantalla indicando que los datos están cifrados y que se debe pagar una cantidad concreta en bitcoins para poder descifrar y recuperar la información.

El CAOS

Nota que aparece tras la infección.

Sobre las 8:40 de la mañana del 12 de mayo, Telefónica envía un mensaje a todos los usuarios solicitando el apagado inmediato de los equipos de escritorio. Parece que esa misma orden de apagar es la distribuida por el resto de las grandes empresas ante el hecho. Se puede identificar aquí la “excelente” política de seguridad de las empresas españolas: Agarrarse de los pelos y correr en círculos dando pequeños gritos.

A eso de las 13:00 se descubre que se trata del Ransom WannaCrypt0r (sí, wannacry, para echarse a llorar), que aprovecha la vulnerabilidad MS17-010 para propagarse.

A cierta hora, salen las noticias en Antena3 en las que comentan que Telefónica ha sido atacada por hackers y muestran la imagen del negro del wasap en una captura falsa. Como siempre, los noticieros españoles dejando clara la altura de su ineptitud.

Ya por la tarde, se identifica un mecanismo para interrumpir el proceso de propagación de una forma un tanto curiosa. Un tipo detecta que el ransom envía peticiones a un dominio que no existe. Lo compra por 12 USD y, una vez propagado en los DNSs, el ataque se detiene. Más información, en este enlace.

¿Cómo protegerse?

Puesto que es imposible la seguridad total en equipos informáticos, sólo nos queda mantener unas políticas de seguridad básicas.

Nosotros trabajamos con PYMEs y autónomos, con limitaciones importantes en su capacidad económica para mantener un equipo técnico constante en sus instalaciones pero sí cuentan con una capacidad mínima para contratar servicios externos que ofrecen unas garantías mínimas, así como permitir mantener cierto nivel de formación e información útil para evitar, en la medida de lo posible, este tipo de situaciones.

Pasos básicos:

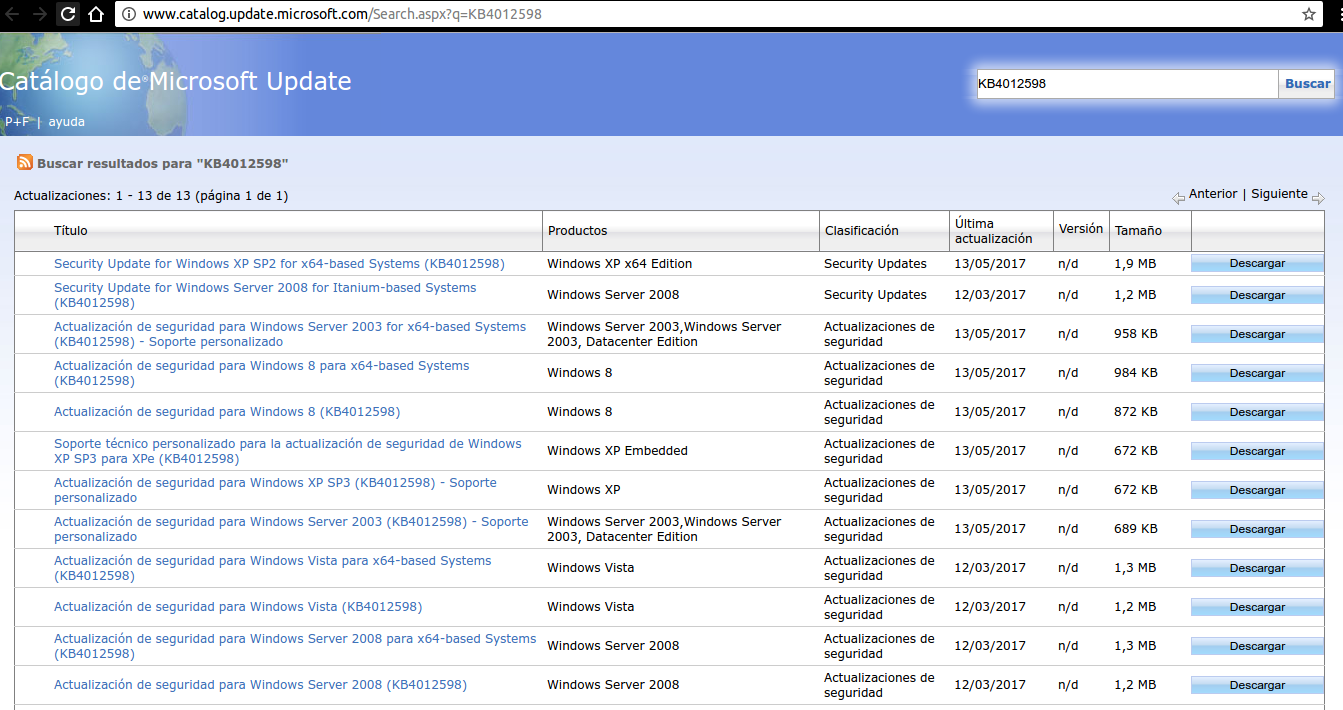

- Descargar los parches adecuados y actualizar sistemas: https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

- Leer la guía de Microsoft para evitar el ataque. Contiene los parches de seguridad para sus sistemas, incluso Windows XP y Server 2003.

- Evitar el uso de usuarios con permisos totales.

- Backups. Se deben realizar backups con la frecuencia que lo requiera cada empresa conforme al tipo de información que almacenen. Estas copias de seguridad se deben mantener fuera de la red o, al menos, almacenar alguna fuera.

- Si tenéis informático en la empresa o disponéis de servicio de mantenimiento, pedid que bloqueen puertos 139 y 445 en cortafuegos o routers.

- En empresas con servidores… Nosotros siempre recomendamos la virtualización de los mismos. Adquirir un equipo servidor para virtualizar los servidores actuales no es una tarea difícil ni implica una inversión económica elevada. La virtualización permite mantener volcados completos de los servidores de forma que se pueden recuperar en muy poco tiempo en caso de desastre. Al final, es la seguridad pasiva la que permite el rearme de la empresa en caso de ataque por ransom.

- Ejecutar la herramienta de prevención LORETO (no se lucen con los nombres, no) publicada por el CCN-CERT. La tenéis aquí.

Actualizaciones de seguridad de Microsoft Windows, incluido XP

Pulsa sobre la imagen para acceder al listado en la web de Microsoft.

Desde SecurityByDefault, dejan para descarga el programa AntiRansom V3:

Se descarga desde aquí. Basta con ejecutar y dejar que trabaje.

La seguridad informática es básica para el desarrollo normal de la actividad de una empresa en la actualidad debido a la hiperconexión de equipos y dispositivos. El problema es que las empresas no parecen ser conscientes de la enorme dificultad que existe para controlar la seguridad en sistemas y parecen confiar en que sus sistemas son seguros por “nunca pasa nada”.

Es cierto que ningún departamento de seguridad informática, ningún técnico o ingeniero podrá nunca garantizar que no vuelva a ocurrir o que el sistema que ha montado sea 100% seguro. Para eso están las copias de respaldo y los volcados de los sistemas operativos virtualizados, que son mano de santo para la rápida recuperación.

Os dejo algunas referencias e información muy útil que podéis seguir. Además, en el twitter de Informática Coslada vamos colgando info actualizada de lo que va ocurriendo en sector. Lo tenéis aquí: TWITTER INFORMATICACOSL

Referencias:

Bleeping. Información técnica de lo ocurrido.

WannaCrypt0r detalles del ransom